در سیستمهای کنترل صنعتی معمولا بین PLCها تا تجهیزات کنترلی در ناحیه فیلد، هیچگونه نظارت و کنترلی فراتر از اطلاعات موجود در PLC وجود ندارد. در این حالت اگر PLC به بدافزار آلوده شده باشد می تواند با ارسال و نمایش اطلاعات غلط به HMI و همزمان ارسال فرمانهای تخریب کننده به تجهیزات موجود در ناحیه فیلد موجب تخریب های گسترده شود. در واقع اپراتور بجز اطلاعات موجود در HMI ابزار دیگری برای صحت سنجی ندارد.

ویروس Stuxnet دقیقا از همین ضعف استفاده کرده و با آلوده ساخت PLCها ضمن نمایش اطلاعات غلط به اپراتورها، همزمان اقدام به ارسال فرمانهای تخریب کننده به سانتریفیوژها می کرده است و باعث اختلال در سیستم کنترل می شده است.

محصول Field IDS سایبان یک IDS صنعتی در ناحیه فیلد است که با Sniff کردن فرمانهای صادر شده برای تجهیزات موجود در ناحیه فیلد وضعیت فرمانهای دریافت شده توسط تجهیزات را به طور مستقیم به اپراتور نشان می دهد. اپراتور می تواند فرمانهایی که بصورت واقعی توسط فیلد دریافت می شوند را با اطلاعاتی که توسط PLC برای HMI ارسال می شوند تطبیق دهد. در صورتی که میان اطلاعات دریافت شده از PLC و Filed IDS سایبان اختلافی وجود داشته باشد قطعا شبکه صنعتی آلوده به Malware است. اگر در زمان حمله Stuxnet محصولی مثل Field IDS سایبان روی خط نصب شده بود این نابهنجاری فورا قابل کشف بود.

درصورتیکه در یک شبکه صنعتی از هردو محصول Field IDS سایبان به Firewall سایبان استفاده شود این تحلیل می تواند توسط Firewall صورت پذیرد. در این حالت Firewall می تواند بصورت هوشمند این نابهنجاری را تشخیص داده و با ارسال Alert اپراتور را از وجود شرایط غیرطبیعی روی خط مطلع کند.

کمپانی های مختلف بدلیل استفاده از سخت افزار های مختلف، با توجه به شرایط، پروتکل های نرم افزاری خود را توسعه داده اند که بسیاری از ان ها بر بستر پورت سریال RS232 و یا RS485 می باشد. IDS های صنعتی علاوه بر اینکه باید بتوانند در سطح TCP/IP حملات و نفوذ را تشخیص دهند، باید بتوانند در End-Point ترین ZONE صنعتی هم حملات را تشخیص دهد. در ادامه با جزئیات فنی بیشتر توضیح می دهیم که چگونه محصول Field IDS سایبان می تواند حملاتی مثل Stuxnet را تشخیص دهد:

در سالهای 87 و 88 بدافزار استاکسنت سیستم کنترل تاسیسات هسته ای نطنز را آلوه کرد و باعث ایجاد اختلال در فرایند غنی سازی اورانیوم گردید.

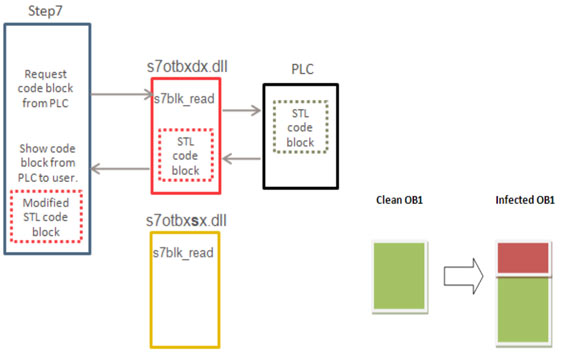

بصورت ساده: کاری که استاکس نت انجام داد به این شکل بود که بعد از نفوذ به سیستم در صورت نصب نرم افزار Step7 (که برای برنامه ریزی PLC های زیمنس مورد استفاده قرار می گیرد) برروی فایل های Dll آن یک Wrapper پیاده سازی می کرد به گونه ای که در زمان Download برنامه نوشته شده در PLC ابتدا dll مخرب بلوک خود را اضافه می نمود و سپس برنامه اصلی را جایگذاری می کرد. همه ی این کار ها بصورت قانونی انجام می شد و توسط dll اصلی و پروتکل ارتباطی زیمنس انجام می شد با این تفاوت که بین برنامه و dll اصلی یک واسط بلوک استاکس نت را اضافه می نمود. این بلوک وظیفه کنترل درایو موتور سانتریفیوژ و بر هم زدن چرخه تولید را بر عهده داشت.

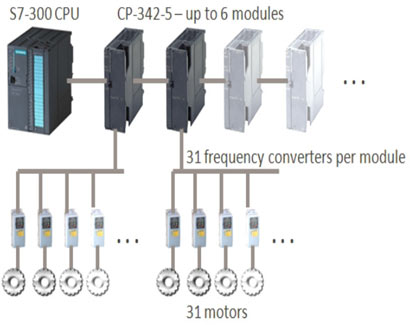

شرکت زیمنس از چندین پروتکل نرم افزاری و مدیای سخت افزاری برای کنترل و مانیتورینگ تجهیزات خود استفاده می نماید که از جمله ان می توان به :

- S7comm over TCP/IP

- S7commPlus over TCP/IP

- Profibus over RS485

- Profinet over Network L2 Layer

اشاره کرد. بدلیل سابقه شرکت زیمنس و گستردگی محصولاتش این پروتکل ها توسط خود زیمنس طراحی و توسعه داده شده اند و استانداردسازی شده اند. حال برگردیم به سناریوی استاکس نت:

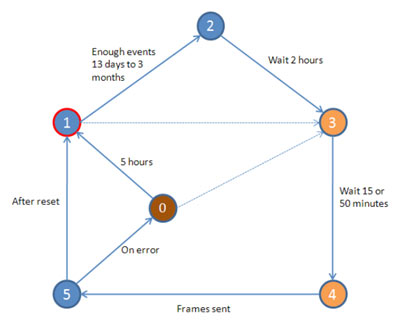

طبق گزارش های ارائه شده چرخه غنی سازی اورانیوم و کارکرد سانتریفیوژ ها به این شکل بود:

The normal path of execution is 1-2-3-4-5-1 – as shown by the solid, blue arrows in the diagram

در تمامی این مراحل سانتریفیوژ ها دور موتور های متفاوت باید داشته باشند که به تفصیل در گزارشات شرکت سیمنتک و کسپراسکی آمده و می توانید مطالعه فرمایید.

بر اساس اسناد منتشر شده در تاسیسات هسته ای از دو اینورتر موتور از دو شرکت بهره برداری می شده است که به ترتیب KFC750V3 شرکت فرارو پایا تهران و Vacon NX بوده اند. نکته حائز اهمیت در این موضوع نفوذ استاکس نت و تغییر دور موتور و بر هم زدن چرخه غنی سازی اورانیوم می باشد. ارتباط PLC با درایو های موتور توسط پروتکل پروفیباس و مدیای RS485 بوده است. با توجه به موضوعات ارائه شده در صورتی که ما چندین لایه فایروال صنعتی هم بر بستر TCP/IP قرار دهیم باز هم نمی توانیم جلوی کرم هایی که به روش استاکس نت عمل می کنند را بگیریم. زیرا Program کردن PLC بصورت قانونی و منطقی و از طریق پروتکل زیمنس و بصورت عادی انجام می پذیرفت. در صنعت نیز بدلیل اینکه برنامه نویس ها اکثرا از کامپیوتر شخصی دارای امنیت کم برای Program کردن PLC استفاده می کنند نفوذ تقریبا اجتناب ناپذیر است و راهکار فقط پیشگیری ، کاهش ریسک و تشخیص نفوذ در انتهایی ترین نقطه خط تولید می باشد.

اگر در تاسیسات هسته ای یک سیستم تشخیص نفوذ (IDS صنعتی) بر روی خطوط پروفیباس نصب شده بود به راحتی، زمان و نحوه تغییر دور سانتریفیوژ ها مشخص می شد و هرگونه نفوذی قابل کشف بود.

همچنین با این روش به نوعی امکان دیباگ کردن خط نیز فراهم می شود و براحتی می توان نفوذ و خطا را تفکیک کرد.

محصول Field IDS سایبان مکمل فایروال صنعتی سایبان است. فایروال صنعتی سایبان دارای قابلیتهای IPS/IDS روی بستر TCP می باشد. اما برای کشف بدافزارهایی با عملکرد مشابه Stuxnet نیاز داریم تا تجهیزات کنترلی در ناحیه Field را نیز از نظر امنیتی مانیتور کنیم.

محصول Field IDS سایبان دستگاهی است که به راحتی پروتکل های مرسوم بر روی خطوط RS485 و سریال را نیز تشخیص داده و نفوذ و حملات بر این بستر را تشخیص می دهد.

پروتکلهایی که دستگاه سایبان بر بستر سریال و RS485 می تواند تشخیص دهد عبارتند از:

- پروفیباس

- IEC 101 / 102

- DNP3 Serial

- Modbus RTU

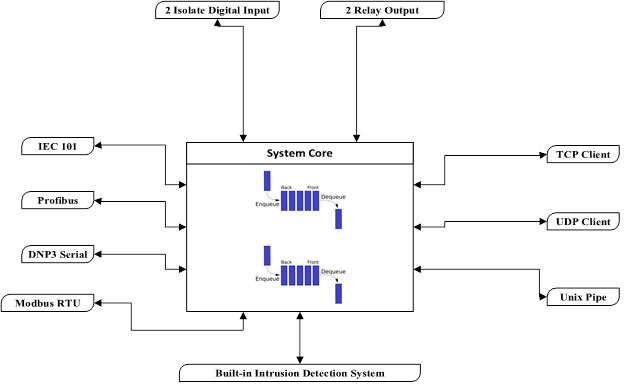

معماری سیستم:

با توجه به معماری سیستم این دستگاه به گونه ای طراحی شده است که می تواند قابلیت های ذیل را ارائه نماید:

- کار به صورت Standalone به عنوان IDS و یا به صورت مکمل همراه با فایروال سایبان

- دریافت، صحت سنجی و راستی آزمایی همزمان چندین پروتکل با توجه به تعداد پورت های سریال موجود بصورت سخت افزاری

- ارسال گزارشات خطا در صورت دریافت فریم ناقص یا Malform

- ارسال همزمان بسته های دریافت شده به چندین سرور بصورت یکطرفه

- ارسال بسته ها با پروتکل های TCP,UDP

- ارسال بسته های دریافت شده از طریق Pipe لینوکس

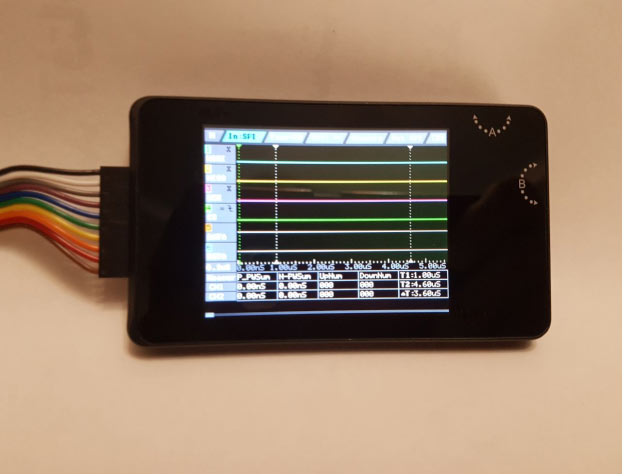

- بررسی سطح سیگنال از طریق اسیلوسکوپ تعبیه شده برروی دستگاه و تشخیص خطای سیگنالینگ rs485 bus

- بسیار مناسب برای Troubleshooting خطوط سریال و پروتکل های یاد شده